Dirigirse a los phishers Microsoft Office 365 Cada vez más, los usuarios recurren a los enlaces especializados que llevan a los usuarios a la página de inicio de sesión de correo electrónico de su organización. Después de que el usuario inicia sesión, el enlace le pide que instale una aplicación maliciosa pero con un nombre inofensivo, lo que le da al atacante acceso continuo y sin contraseña a cualquiera de los correos electrónicos y archivos del usuario, los cuales son saqueados para lanzar malware y phishing. estafas contra otros.

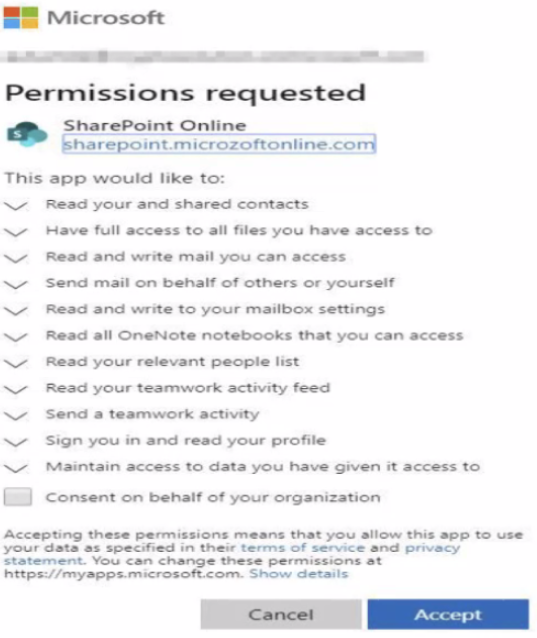

Estos ataques comienzan con un enlace de correo electrónico que, cuando se hace clic, no carga un sitio de phishing, sino la página de inicio de sesión real de Office 365 del usuario, ya sea en microsoft.com o en el dominio del empleador. Después de iniciar sesión, el usuario puede ver un mensaje similar a esto:

Estas aplicaciones maliciosas permiten a los atacantes eludir la autenticación de múltiples factores, dado que el usuario las acepta después de que el usuario ya haya iniciado sesión. Además, las aplicaciones seguirán estando en la cuenta de Office 365 del usuario indefinidamente hasta que se eliminen, y permanecerán en su lugar incluso después de que se restablezca la contraseña de la cuenta.

Esta semana, escriba a su proveedor de seguridad Punto de prueba Publica algunos datos nuevos La aparición de estas aplicaciones maliciosas desde Office 365, destacando que un alto porcentaje de usuarios de Office caerán en este sistema [full disclosure: Proofpoint is an advertiser on this website].

Ryan CalemberEl 55 por ciento de los clientes de la compañía se han encontrado con estos ataques de aplicaciones maliciosas en un momento u otro, dijo el vicepresidente ejecutivo de estrategia de ciberseguridad en Proofpoint.

“De los que han sido atacados, alrededor del 22 por ciento, o uno de cada cinco, han sido penetrados con éxito”, dijo Kalember.

Calmember dijo que, el año pasado, Microsoft buscó limitar la propagación de estas aplicaciones maliciosas de Office mediante la creación de un sistema de verificación para el editor de la aplicación, que requiere que el editor sea un miembro válido de la red de socios de Microsoft.

Este proceso de aprobación es engorroso para los atacantes, por lo que se les ocurrió una solución simple. Ahora, primero corrompen las cuentas de los inquilinos de confianza, explica Proofpoint. «Luego, crean, alojan e implementan malware en la nube desde dentro».

Los atacantes responsables de difundir estas aplicaciones maliciosas de Office no buscan las contraseñas y, en este escenario, ni siquiera pueden verlas. En su lugar, esperan que después de iniciar sesión, los usuarios hagan clic en «Sí» para aceptar instalar una aplicación maliciosa pero con nombre no malicioso en su cuenta de Office365.

Calmember dijo que los estafadores detrás de estas aplicaciones maliciosas generalmente usan cualquier cuenta de correo electrónico comprometida para realizar un «pirateo de correo electrónico comercial» o fraude BEC, que implica hacerse pasar por un correo electrónico de alguien con autoridad en una organización y solicitar el pago de una factura falsa. Otros usos incluyeron el envío de correos electrónicos de malware desde la cuenta de correo electrónico de la víctima.

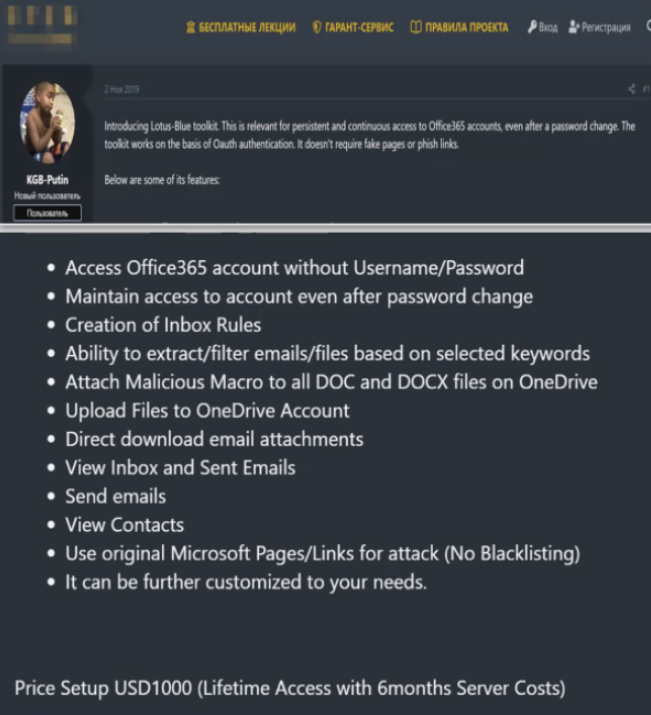

El año pasado, Proofpoint escribió sobre un servicio en el área de los ciberdelincuentes clandestinos donde los clientes pueden acceder a varias cuentas de Office 365 sin un nombre de usuario o contraseña. El servicio también anunció la capacidad de extraer y filtrar correos electrónicos y archivos basados en palabras clave específicas, así como adjuntar macros maliciosas a todos los documentos en Microsoft OneDrive de un usuario.

Un servicio para ciberdelincuentes anuncia la venta de acceso a cuentas de Office365 comprometidas. Foto: Proofpoint.

«No necesita bots si tiene Office 365, y no necesita malware si tiene estos [malicious] Dijo Kalember. «Es más fácil y una buena manera de eludir la autenticación de múltiples factores».

Crepes en seguridad Advertimos por primera vez de esta tendencia en enero de 2020.. Esta historia cita a Microsoft diciéndolo mientras las organizaciones ejecutan Office 365 Puede habilitar una configuración para restringir la instalación de aplicaciones por parte de los usuarios., Hacerlo fue un «paso drástico» que «erosionó gravemente la capacidad de los usuarios para ser productivos con aplicaciones de terceros».

Desde entonces, Microsoft ha agregado una política que permite a los administradores de Office 365 evitar que los usuarios aprueben una aplicación de un editor no compatible. Además, las solicitudes publicadas después del 8 de noviembre de 2020, junto con la advertencia de la pantalla de consentimiento en caso de que el editor no esté verificado, la política de inquilinos permite el consentimiento.

Las instrucciones de Microsoft para detectar y eliminar el consentimiento indebido en Office 365 son Aquí.

Proofpoint dice que los administradores de O365 deben restringir o bloquear a los no administradores que pueden crear aplicaciones y habilitar una política de publicador verificado por Microsoft, dado que la mayoría del malware en la nube aún proviene de inquilinos de Office 365 que no forman parte de la red de socios de Microsoft. Los expertos dicen que también es importante asegurarse de esto Activar el registro de seguridad Las alertas se crean cuando los empleados introducen nuevo software en su infraestructura.

«उत्साही सामाजिक मिडिया कट्टर»